Прикручиваем аутентификацию OpenVPN через Active Directory

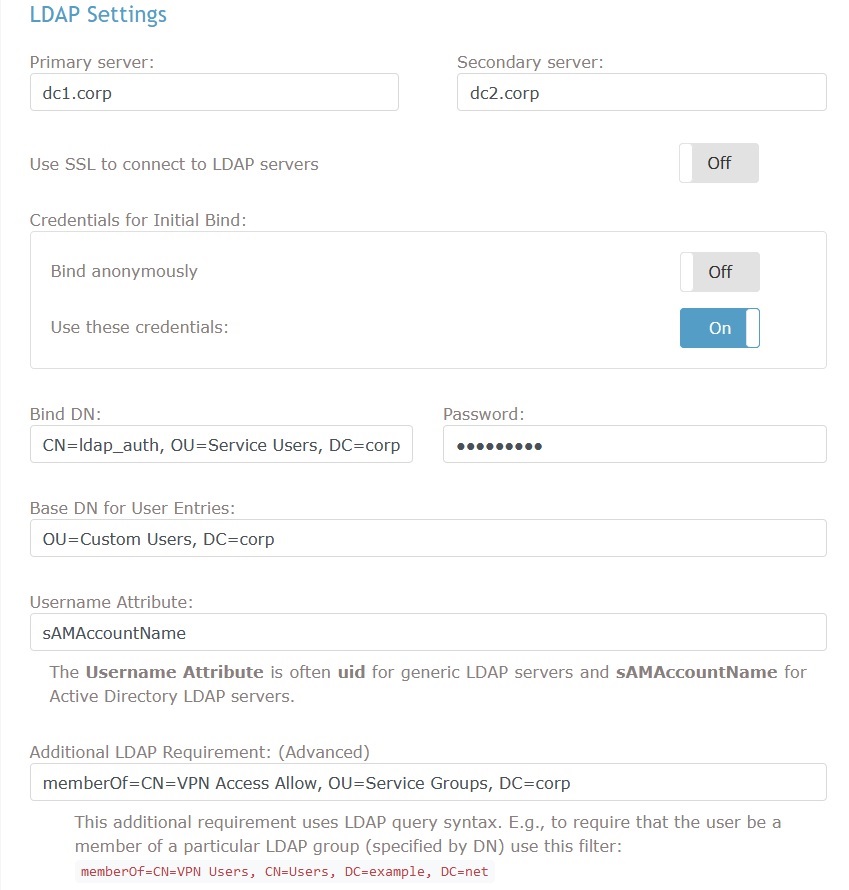

В принципе, инструкции по этому поводу в интернете есть, но для себя еще и здесь запишу заметочку 🙂 Сразу оговорюсь — привожу настройки через веб-морду. Для любителей разгребать руками тонны конфигов вся необходимая информация есть в сети — раз и принципиально оно не отличается от веб-морды — два. Для ленивых вот картинка, подробности далее.