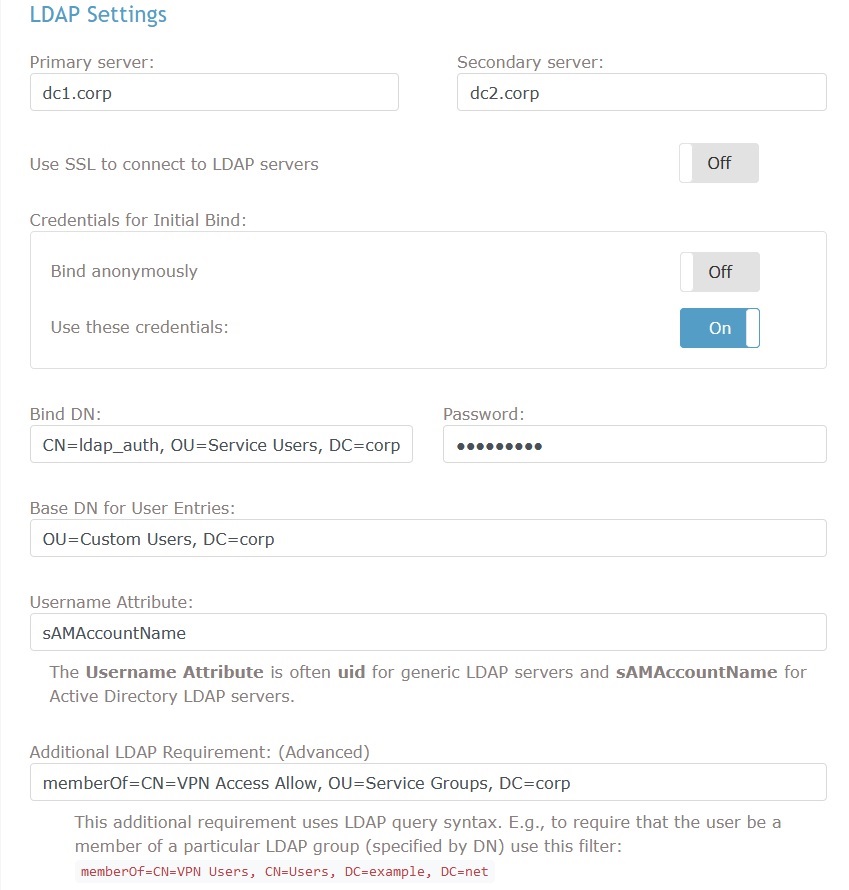

В принципе, инструкции по этому поводу в интернете есть, но для себя еще и здесь запишу заметочку 🙂 Сразу оговорюсь — привожу настройки через веб-морду. Для любителей разгребать руками тонны конфигов вся необходимая информация есть в сети — раз и принципиально оно не отличается от веб-морды — два. Для ленивых вот картинка, подробности далее.

В принципе, людям, плотно знакомым с AD / LDAP и так все понятно. Для остальных поясню:

- Первичный и вторичный сервер авторизации можно указывать по именам, если на OpenVPN прописан корректный DNS, но можно указать и IP-адреса. Лично мне кажется более правильным указывать имена

- BindDN нужно указывать целиком, потому что это все же LDAP. Правильную строчку подскажет запрос Get-ADUser и поле DistinguishedName

- Base DN for User Entries указывает расположение основного подразделения (OU), в котором живут пользователи для подключения. Правильную строчку подскажет запрос Get-ADOrganizationalUnit и поле DistinguishedName

- В дополнительных параметрах можно ограничить людей, которым разрешено подключение конкретной группой. А можно оставить поле пустым и не ограничивать. Правильную строчку подскажет запрос Get-ADGroup и поле DistinguishedName

Важно!

- Фактически, есть два способа входа — по сертификату (autologin) и по паролю.

- По умолчанию, для всех пользователей с внешней авторизацией автовход выключен и нужно вводить пароль при каждом подключении

- Можно изменить внутри OpenVPN-сервера группу по умолчанию для всех пользователей и разрешить им всем автовход.

- Если пользователь сохранил к себе autologin profile, то он всегда сможет подключиться, пока сертификат не будет отозван. То есть блокировать учетку в AD или выкидывать его из группы AD, кому разрешено подключаться не поможет.

- Если автовход не разрешен и пользователя заблокировать в AD или выкинуть из группы, кому можно подключаться,а потом все вернуть взад, то пользователю понадобится запросить профиль с сервера заново. Со старыми настройками его не пустит, потому что сертификат для подключения все равно используется